[Update 27.1.]: Konrad Lischka hat eine ganz einfache Methode zur Zwei-Stufen-Identifikation auf Spiegel Online vorgeschlagen: Eingabe der Mailadresse, Zusendung eines Abfragecodes, mit dem man dann online checken kann, ob die Mailadresse betroffen ist. Dazu würde ich vorschlagen, die ersten und letzten beiden Stellen des betroffenen Passworts anzuzeigen (es sei denn, die Passwortlänge ist kürzer als sechs Zeichen). Tja, hätte das BSI auch mal drauf kommen können [/Update]

Erstmal was vorweg: wieso ist es ausgerechnet die Seite des Bundesamtes für Sicherheit in der Informationstechnik, die bei der Eingabe der Webadresse unbedingt darauf besteht, das dämliche, anachronistische „www“ vorneweg zu bekommen. http://bsi.de alleine geht nicht, es muss unbedingt http://www.bsi.de sein. Sehr Old-School.

Kommen wir zu etwas ganz anderem: der Meldung über 16 Millionen E-Mail-Adressen zuzüglich Passwörtern, die nach Angaben des BSI „entdeckt“ wurden.

Bei der Analyse von Botnetzen wurden 16 Millionen gestohlene digitale Identitäten entdeckt. (…) Die zugehörigen E-Mail-Adressen wurden dem Bundesamt für Sicherheit in der Informationstechnik (BSI) übergeben. Das BSI kommt damit seiner gesetzlichen Warnpflicht nach und gibt Ihnen die Möglichkeit, zu überprüfen, ob Sie von dem Identitätsdiebstahl betroffen sind.

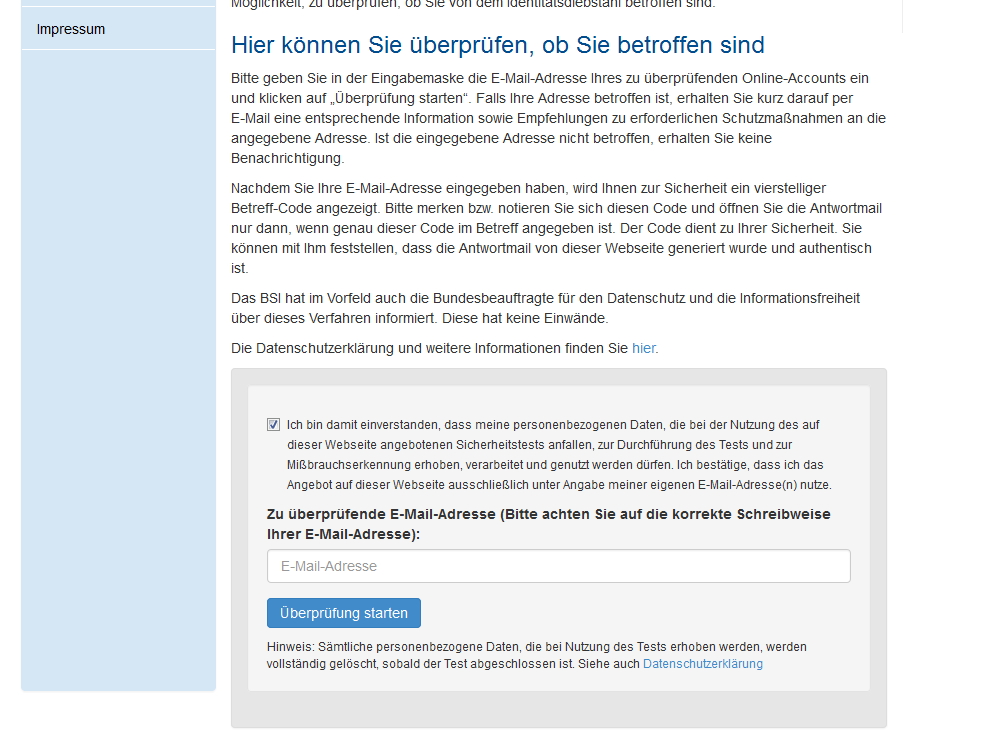

Jetzt soll man auf der Webseite https://www.sicherheitstest.bsi.de/ seine E-Mail-Adresse angeben (und vorher der Verarbeitung der persönlichen Daten durch Häkchensetzen zustimmen) und erhält dann eine Antwort, wenn sich die E-Mail-Adresse unter den „Entdeckten“ befindet.

Viel mehr an Informationen zum eigentlichen Vorgang gibt es nicht, der Betroffene weiß auch nur, dass seine Mailadresse in dieser, dem BSI übergebenen Liste ist. Welches Passwort betroffen ist, das erfährt er nicht, muss also im Zweifel alle (!) zu dieser Mailadresse gehörenden Passwörter bei allen Diensten, die er nutzt, ändern.

Merkwürdigkeiten

Jetzt ist die Informationspolitik des BSI nicht gerade vorbildlich: es gibt keine Angaben, aus welcher Quelle die Daten stammen, wann sie in welchem Botnetz wie auffällig gewesen sein könnten. Das ist schonmal merkwürdig: stammen die Daten aus Ermittlungen des BKA? Irgendeiner Cyberabwehreinrichtung, die in den vergangenen Jahren geschaffen wurden?

Bei der Initiative botfrei.de, aufgesetzt immerhin von Bundesinnen- und -wirtschaftsministerium, eine Kooperation von Internet-Zugangsprovidern und dem ECO-Verband, weiß man nichts vom ausgehobenen Botnetz. Was schonmal komisch ist, weil diese Organisation immerhin Teil des „Advanced Cyber Defemce Center“ ist.

Als im November 2011 ein Botnetz aufflog, das standardmäßig die DNS-Einträge infizierter Computer „umbog“, etwa Suchanfragen auf andere Seiten umleitete, war botfrei mit dabei, als es um die Aufklärung des Sachverhalts ging, die Internet-Zugangsprovider erhielten IP-Adressen, die zu infizierten Rechnern gehörten und konnten so ihre Kunden darüber informieren, dass ihr Rechner betroffen ist.

Nichts davon in diesem Fall.

Welches Botnetz es ist, ob es gelungen ist, es zu deaktivieren, spezielle Tools genau für die eingesetzten Schädlinge: Fehlanzeige.

Das ist … merkwürdig.

Auch die Kollegen bei heise können sich manches nicht erklären:

Die behördliche E-Mail mit der entsprechenden Warnung ist bei diversen von der iX-Redaktion eingerichteten Freemailer-Adressen eingegangen, die lediglich dem Einsammeln von Spam dienen, darunter bei web.de und freenet.

Von einem Identitätsdiebstahl kann in diesen Fällen keine Rede sein, denn die iX setzt die Spamfallen rein passiv ein und niemals als Benutzernamen für Online-Dienste. Bereits nach einer Handvoll Stichproben lagen mehrere positive Ergebnisse vor.

Wie kommen E-Mail-Adressen, die einmal angelegt wurden und ansonsten nur dem Einsammeln von Spam dienen, in diese Listen? Wie schlecht muss die Qualität dieser Daten sein? Gibt es zu jeder Adresse wirklich ein eingesammeltes Passwort, oder handelt es sich um eine Datenbank, in der zu bespammende Adressen gesammelt wurden?

Security by Obscurity betreibt das BSI – erklärt nichts, und glaubt, damit seiner „gesetzlichen Warnpflicht“ zum Schutz der Bürger nachzukommen. Blöd nur, dass zwar die Bürger in einen Aufregungszustand versetzt werden, danach aber im Regen stehen. Denn der Nutzer bleibt ohne jeden Anhalspunkt, auf welchem Wege seine E-Mail-Adresse in diese Datenbank gekommen ist. Dass es sein eigener, infizierter Rechner ist, das wird zwar unterstellt – es könnte aber auch der Rechner in einem Internetcafe vor sieben Jahren gewesen sein oder irgend eine andere Quelle.

Und das BSI mag keine Fragen dazu beantworten.

Vorgehensweise

Im Artikel der c’t gibt es auch Kritik an der Vorgehensweise des BSI: das Aufsetzen der Internetseite, dass es nur im „Positiven Fall“ eine Antwort E-Mail gibt, dass man nicht herausfinden kann, welches Passwort betroffen ist – tja.

So sieht eine Antwort aus:

Von: BSI-Sicherheitstest <noreply@sicherheitstest.bsi.de>

Datum: 22. Januar 2014 13:12:57 MEZ

Betreff: Ihre Anfrage bei sicherheitstest.bsi.de mit der Kennung XXXX

Sehr geehrte Dame, sehr geehrter Herr,

Sie haben diese E-Mail erhalten, weil die E-Mail-Adresse **** auf der Webseite www.sicherheitstest.bsi.de eingegeben und überprüft wurde.

Die von Ihnen angegebene E-Mail-Adresse **** wurde zusammen mit dem Kennwort eines mit dieser E-Mail-Adresse verknüpften Online-Kontos von kriminellen Botnetzbetreibern gespeichert. Dieses Konto verwenden Sie möglicherweise bei einem Sozialen Netzwerk, einem Online-Shop, einem E-Mail-Dienst, beim Online-Banking oder einem anderen Internet-Dienst.

Um diesen Missbrauch zukünftig zu verhindern, empfiehlt das BSI die folgenden Schritte:

1. Überprüfen Sie Ihren eigenen Rechner sowie weitere Rechner, mit denen Sie ins Internet gehen, mittels eines gängigen Virenschutzprogramms auf Befall mit Schadsoftware.

2. Ändern Sie alle Passwörter, die Sie zur Anmeldung bei Online-Diensten nutzen.

3. Lesen Sie die weiteren Informationen hierzu unter www.sicherheitstest.bsi.de.

Diese E-Mail ist vom BSI signiert. Wie Sie die Signatur überprüfen können erfahren Sie auch unter www.sicherheitstest.bsi.de.

Mit freundlichen Grüßen

Ihr BSI-Sicherheitstest-Team

Die BSI-Warnung kann vielmehr als Musterbeispiel herhalten, wie eine sicherheitsrelevante E-Mail eben nicht beschaffen sein sollte. So beginnt sie mit einer unpersönlichen Anrede, erklärt die Abkürzung „BSI“ nicht und enthält kein Impressum. Ein Sicherheitscode im Betreff, der mit dem auf der Test-Seite ausgegebenen übereinstimmt, soll die Empfänger vor gefälschten E-Mails schützen. Doch wer den Code nach längerer Wartezeit vergessen oder die Aktion gar nicht selbst ausgelöst hat, könnte eine vermeintliche BSI-Mail dennoch öffnen und eventuell auf schädliche Inhalte oder Links hereinfallen. Sinnvoller als der Umweg über eine fälschbare E-Mail wäre es, die Prüfung komplett auf der Webseite stattfinden zu lassen.

- Wie lange muss ich nach Eingabe meiner E-Mail auf eine Antwort warten?

- Eine Rückmeldung per E-Mail erhalten Sie nur, wenn Ihre E-Mail-Adresse betroffen ist. Abhängig von der Auslastung der beteiligten Mailserver erfolgt die Rückmeldung in der Regel innerhalb von wenigen Minuten, spätestens nach einigen Stunden. Wenn Sie nicht von dem Identitätsdiebstahl betroffen sind, erhalten Sie keine Rückmeldung

Es gab Fälle, in denen es bis zu einem Tag dauerte, bis eine Rückmeldung kam.

- Warum erhalte ich keine Antwortmail, wenn ich nicht betroffen bin?

- Da wir eine Dienstleistung implementiert haben, die jeder anonym in Anspruch nehmen kann, ist leider nicht zu verhindern, dass jemand beliebige E-Mail-Adressen zur Überprüfung eingibt, die nicht seine eigenen sind. Würden auch im Falle der Nicht-Betroffenheit Antwortmails verschickt, bekämen auch nicht betroffene Bürger die Antwortmails, obwohl sie den Dienst nicht selbst in Anspruch genommen haben.

Kann ja sein, würde man eine Webanfrage implantieren wäre das kein Problem.

Und dass es jetzt SPAM-Mails geben wird, die so tun, als seien sie eine BSI-Antwort, das vermute nicht nur ich.

besonders schön aber diese Antwort:

Warum schreibt das BSI nicht alle betroffenen E-Mail-Accounts an?

Eine direkte Benachrichtigung der Betroffenen ist nicht zielführend. Es ist nicht auszuschließen, dass Kriminelle daraufhin im Aussehen ähnliche E-Mails versenden, um Informationen abzugreifen oder Schadprogramme zu verteilen. Daher hat sich das BSI dazu entschlossen, einen Dienst anzubieten, den der Nutzer selbst anfordern kann und bei der er weiß, dass die E-Mail tatsächlich vom BSI kommt.

Oh Mann. „Nicht zielführend“. Ich denke: doch.

Beobachten wir mal weiter. Ich mache das auf jeden Fall. Wie schlecht man Krisenmanagement in einem solchen Fall machen kann. Obwohl man einige Wochen Zeit hatte, und vielleicht auch den ein oder anderen externen Experten hätte hinzuziehen können.